Con l’attuale conflitto russo-ucraino, oltre agli interventi militari tradizionali espressi attraverso forze cinetiche agite sul campo è emersa anche la quinta dimensione bellica, ovvero una guerra che avviene nel cyberspazio e che proprio per questo viene definita cibernetica.

L’uso del vocabolo “cyberwarfare” è relativamente nuovo. Compare per la prima volta nel 1993 nel volume 12 n.2 di Comparative Strategy nell’articolo Cyberwar Is Coming! a firma di John Arquilla e David Ronfeldt, ricercatori del RAND Corporation, per essere ripreso in modo più dettagliato nel loro libro successivo Networks and Netwars: The Future of Terror, Crime and Militancy del 2001.

Un tipo di conflitto che se negli anni Novanta ha rivestito un ruolo marginale, con l’affermarsi dell’information society, ossia di una società che si esplica nel digitale, e di quelle che, intuitivamente, Frank Hoffman nel 2007 in Conflict in the 21st Century: The Rise of Hybrid Wars definisce “guerre ibride”, la guerra cibernetica acquista uno spazio determinante all’interno degli scontri bellici.

Le ragioni che precedono un’azione di cyberwar

Colpire lo Stato nemico per mezzo di armi informatiche (virus, malware) e attacchi hacker, rendendo inagibili i suoi servizi principali, per quanto non sia minimamente paragonabile alla guerra combattuta sul campo, affiancandosi alle azioni belliche tradizionali, produce comunque un indebolimento psicologico dell’avversario, creando al Paese offeso un blocco delle attività commerciali, sanitarie e/o informative. Un arresto dovuto al fatto che ormai tutto è connesso, concetto che si realizza nell’internet of things (IoT), espressione coniata dall’ingegnere inglese Kevin Ashton all’alba del 2000.

Si intuisce, di conseguenza, che se un sistema si ferma anche gli altri rischiano di subire un’interruzione, comportando ripercussioni economiche e sociali. A sostegno di questa tesi è anche Aldo Sebastiani, responsabile del centro di eccellenza di Leonardo per la Cyber Security, che attraverso il blog di Leonardo asserisce che lo scopo delle cyberwar «è violare i sistemi informatici per le finalità più disparate, che spaziano dal sabotaggio a fini economici, al danneggiamento delle strutture vitali per un Paese fino ad arrivare ad attentare alla sicurezza nazionale».

Per questo motivo Jens Stoltenberg, segretario generale della Nato, durante la conferenza stampa a Bruxelles del 24 febbraio, ha dichiarato: «Un grave attacco informatico potrebbe far scattare l’articolo 5, in cui un attacco contro un alleato viene trattato come un attacco contro tutti».

Cyber-offese ripetute e potenti possono essere perciò considerate un attacco bellico a tutti gli effetti, perché come sancisce l’articolo 5 della Nato «le Parti convengono che un attacco armato contro uno o più alleati della Nato sarà considerato un attacco contro tutte le parti».

L’offensiva russa attacca a colpi di malware wiper. La cronistoria

Metà gennaio: WhisperGate

«Ucraino! Tutti i tuoi dati personali sono stati caricati sulla rete pubblica. Tutti i dati sul computer sono stati distrutti, è impossibile recuperarli. Tutte le informazioni su di te sono diventate pubbliche, abbi paura e aspettati il peggio. Questo è per il tuo passato, presente e futuro»

Questo messaggio comparso tra il 14 e il 15 gennaio sulle schermate di vari siti governativi ucraini, a cui seguirà un attacco hacker che per varie ore bloccherà l’attività di circa settanta computer e molti siti web, è la prima dichiarazione di cyberwarfare iniziata dalla Russia contro l’Ucraina.

In parallelo con il dispiegamento dell’esercito russo nel territorio ucraino si sta, dunque, verificando un altro tipo di scontro, uno scontro che avviene nelle trame invisibili delle reti informatiche attraverso azioni malevole direzionate verso i server dei principali siti istituzionali del Paese.

Com’era prevedibile, il malware responsabile dell’hackeraggio, individuato dal team di Microsoft, viene catalogato come minaccia di tipo wiper. WhisperGate (questo il nome che gli verrà dato) è infatti un wiper dall’elevata capacità distruttiva in quanto, come la maggior parte dei wiper, è in grado di cancellare definitivamente i dati tramite una sovrascrittura del Master Boot Record (MBR) e talvolta del contenuto del file, rendendo così impossibile il recupero delle informazioni e il riavvio del computer.

All’interno delle guerre cibernetiche l’uso dei wiper non è una tattica inconsueta, anzi tutt’altro. La medesima strategia si era già vista nel 2017 con il lancio di NotPetya, un wiper che provocò ingenti problemi ai sistemi informatici di molti Paesi europei, inclusa l’Ucraina.

23 febbraio, HermeticWiper

Dopo l’attacco di gennaio la cyberwar tra Russia e Ucraina sembra frenarsi, finché il 23 febbraio, giorno precedente all’invasione russa dell’Ucraina, i ricercatori ESET individuano HermeticWiper, un altro wiper distruttivo che mira a cancellare definitivamente il disco sovrascrivendo i file con byte casuali. Esattamente come nell’attacco con WhisperGate, i bersagli di HermeticWiper sono diverse organizzazioni ucraine. Interessante è però notare che Hermetic è stato diffuso su reti locali già infette grazie a HermeticWizard, un virus worm. Ricordiamo, a proposito, che i worm sono infezioni informatiche capaci di autoreplicarsi e ramificarsi in un ampio raggio, colpendo contemporaneamente più target.

24 febbraio, IsaacWiper

Ma non finisce qui. Il giorno dopo, il 24 febbraio, è stata la volta del lancio di IsaacWiper, un wiper usato, ancora una volta, contro siti governativi e banche ucraine. L’intento resta il medesimo: distruggere tutti i dati presenti senza la possibilità di recuperarli.

14 marzo, CaddyWiper

Mentre l’esercito russo avanza verso le città ucraine, nel cyberspazio si assiste a una tregua che dura qualche settimana. Passeranno difatti circa venti giorni prima di assistere a una nuova aggressione cibernetica. È il 14 marzo quando il team di ESET scopre che le reti ucraine sono state infettate da un nuovo tipo di wiper: CaddyWiper.

Sebbene Caddy, come i malware precedenti, abbia l’obiettivo di cancellare, tramite sovrascrittura, le informazioni memorizzate nel pc, c’è un elemento che lo differenzia dagli altri. Esso non infetta i controller di dominio di Windows, mossa che permette agli hacker di mantenere l’accesso alla rete aziendale, potendo così effettuare future attività malevole.

Conti group: la gang hacker affiliata al Cremlino

Se nelle cyberwar le armi informatiche assumono un ruolo primario, questo vale anche per i gruppi hacker. Tuttavia, non sempre gli attacchi sono rivendicati. Nonostante i cyber-attacchi di gennaio, febbraio e marzo fossero senza “firma”, il vicesegretario del Consiglio per la Sicurezza e la Difesa Nazionale dell’Ucraina, Serhiy Demedyuk, in un’intervista a Reuters ha dichiarato che dietro l’hackeraggio di gennaio e la creazione di WhisperGate potrebbe esserci il contributo di ATP29, esperti di spionaggio informatico affiliati al Cremlino e ai servizi segreti russi.

È possibile risalire a una specifica banda hacker perché ogni intervento informatico ha una propria caratteristica che lo rende riconoscibile, e dunque riconducibile a qualche hacker in particolare.

Ma ATP29 non avrebbe agito da solo. Ad appoggiarlo ci sarebbe anche l’unità bielorussa di spionaggio UNC1151 (alias Ghostwriter), promotrice dal 2017 al 2020 di una propaganda filo-russa di manipolazione dell’informazione e che, ora, si starebbe muovendo nell’ombra e sarebbe fautrice di due campagne di phishing contro l’Ucraina e i suoi alleati avvenute a febbraio e a marzo.

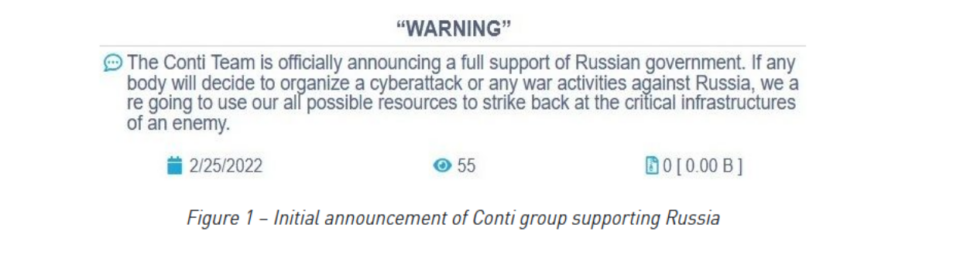

Per avere il primo schieramento ufficiale in favore della Russia da parte di un gruppo hacker bisogna comunque attendere oltre un mese. È il 25 febbraio quando la gang ransomware Conti rilascia una dichiarazione:

«Il pieno sostegno al governo russo, unita a un severo avvertimento rivolto a chiunque potesse prendere in considerazione una rappresaglia contro la Russia attraverso la guerra digitale».

Uno tra i collettivi hacker più temibili ha quindi deciso di affiancare la Russia. Ma di chi si tratta?

Apparsi nel 2020, le loro attività malevole si sono subito fatte notare specialmente per il livello di criminalità. Soltanto l’anno scorso la cifra estorta alle loro vittime è stata pari a 180 milioni di dollari, specialmente perché tra i loro bersagli compaiono grosse società.

La scelta di affiancare la Russia è però costata cara al team Conti. Come rilevato dal report pubblicato dall’agenzia di cibersicurezza Check Point, il 27 febbraio spunta su twitter l’account @ContiLeaks che rende pubbliche più di sessantamila conversazioni scambiate tra i membri dall’organizzazione criminale. L’esposizione di tale documentazione segreta, oltre che essere una fonte importante per i servizi di sicurezza informatica, fa subire a Conti una notevole perdita di denaro, mettendoli momentaneamente fuori gioco.

Anonymous tra gli alleati della difesa ucraina

Se l’offensiva cyber russa ha catalizzato l’attenzione dei mesi di gennaio e febbraio, verso la fine di febbraio si assisterà a un cambio di scena con l’entrata in azione della difesa ucraina e dei suoi alleati. Il giorno precedente alla pubblicazione della dichiarazione del gruppo Conti, il collettivo Anonymous pubblica in twitter una dichiarazione di guerra contro Vladimir Putin e il suo governo.

Non trascorre neanche un giorno che gli hacker mascherati da Guy Fawkes iniziano la loro invettiva verso le maggiori istituzioni russe. I primi a essere hackerati sono i siti del Cremlino e della Duma e le reti del canale televisivo RT. Azioni che proseguiranno nelle ore successive contro le agenzie stampa affiliate alla propaganda del Cremlino, il sito di Gazprom, società responsabile dell’estrazione e dell’esportazione del gas naturale e l’agenzia spaziale Roscosmos.

Diversamente dagli attacchi ai danni dell’Ucraina, in questi non compare nessun malware wiper. Il collettivo di Anonymous infatti raramente agisce attraverso azioni distruttive, preferendo colpire via DDoS, Distributed Denial of Service, pratica informatica che mette fuori uso per un determinato tempo il sito rendendolo irraggiungibile, ma senza comprometterlo.

Anzi, sabato sera 26 febbraio va in scena la performance più cinematografica (tanto da far ricordare una puntata di Mr. Robot) condotta dagli hacktivisti di Anonymous: le trasmissioni dei canali della tv russa sono improvvisamente interrotte per essere sostituite con video della guerra in corso mentre in sottofondo si odono inni patriottici ucraini.

Per questa ragione l’antropologa digitale Gabriella Coleman nel suo libro The Many Faces of Anonymous si riferisce agli hackeraggi di Anonymous usando l’espressione public interest hack, in quanto all’origine delle loro operazioni è riscontrabile una ragione sociale, una protesta collettiva che partendo dalle maglie del dark web si diffondono con potenza fino giungere nei social network, divenendo così virale. Diversamente dai cybercriminali (che usano prevalentemente ransomware), gli hacker affiliati ad Anonymous non cercano di estorcere denaro o guadagnare. Il loro unico scopo è portare avanti una causa collettiva ed esprimerla in una forma di protesta che parte dal cyberspazio per espandersi poi nel reale.

Tuttavia, negli hackeraggi di marzo, Anonymous sembra aver preso una linea di azione più dura perché i nuovi attacchi, oltre ai DDoS, includono la sottrazione di dati privati e la minaccia della loro pubblicazione. Strategia che è stata messa in atto con le aziende occidentali rimaste a lavorare in Russia. Nestlè, ad esempio, il 22 marzo dopo aver subito da parte di Anonymous l’esfiltrazione di dieci gigabyte di dati è stata intimata di smettere di commercializzare nel suolo russo, altrimenti i dati sarebbero stati pubblicati, cosa che poi è avvenuta.

Il 24 marzo lo stesso trattamento è toccato alla Banca Centrale russa. In un tweet Anonymous ha dichiarato di aver sottratto ben 35mila file, inclusi contratti segreti; mentre @Thblckrbbtworld (The Black Rabbit World), gruppo affiliato ad Anonymous, ha comunicato di aver aver fatto trapelare ventotto gigabyte di informazioni sottratte alla Banca.

Qualsiasi violazione ai sistemi bancari è stata però immediatamente smentita dalla Banca centrale.

Questi ultimi hackeraggi evidenziano un netto cambio di rotta da parte della banda hacker più popolare. Ora c’è soltanto da attendere e capire che direzione prenderanno le loro future azioni: se ritorneranno ad agire con attacchi DDoS, o se questa esperienza ha avviato una nuova e inedita fase del collettivo.

Gli altri attori di questa cyberwar e le prospettive per un esercito IT ucraino

Anonymous non è stato l’unico attore ad essere coinvolto nella difesa cibernetica dell’Ucraina. In realtà, a differenza del contesto russo dove in favore di Putin e del suo governo si è schierato esplicitamente il team Conti, in aiuto dell’Ucraina sono intervenuti anche altri gruppi hacker, come i Belarus Cyber-Partisan.

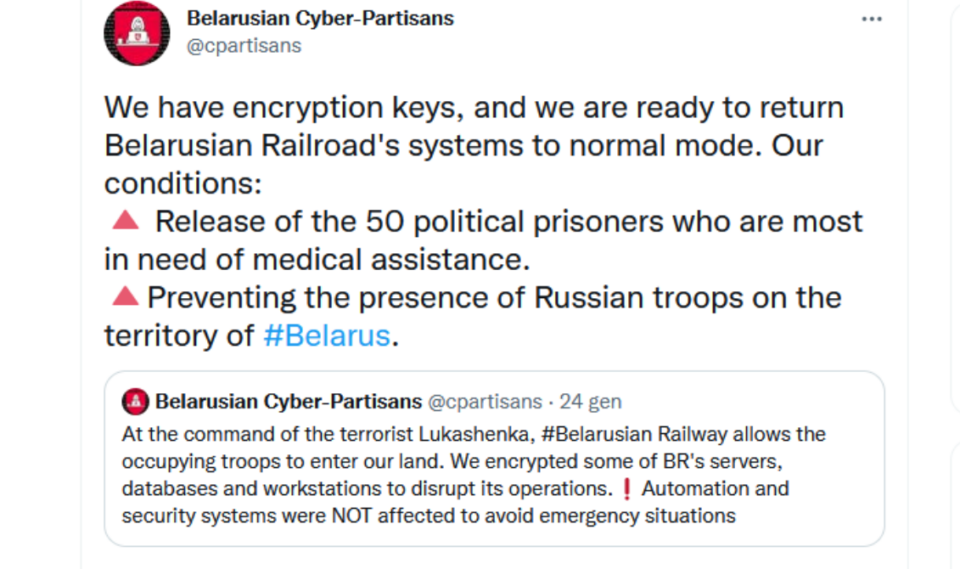

Il gruppo di hacktivisti bielorussi si è attivato a gennaio, prima dell’invasione, quando a fine mese ha disconnesso i sistemi informatici nazionali delle ferrovie bielorusse per impedire l’eventuale passaggio delle truppe russe, chiedendo il rilascio di cinquanta prigionieri. A differenza degli attacchi ad opera di Anonymous, i “partigiani” hanno utilizzato un ransomware. Proprio grazie a questo metodo sono stati in grado di crittografare alcuni server e i database delle workstation delle ferrovie: una via dunque più aggressiva e che prevede un riscatto per sbloccare i dati.

Sullo sfondo affiorano anche attivisti come Anonymous Liberland & Pwn-Bär Hack Team che hanno rubato duecento gigabyte di email al produttore di armi bielorusso Tetraedr, come comunicato nel blog Liberland.

In parallelo con l’intervento di questi collettivi di hacktivisti, anche il governo ucraino preparava una controffensiva cibernetica. Il 26 febbraio tramite twitter Mykhailo Fedorov, ministro per la Trasformazione Digitale, invitava i talenti digitali ad “arruolarsi” nell’esercito ucraino IT, una chiamata alle armi cibernetiche che ha riscosso molto successo, registrando 125mila iscritti in meno di ventiquattro ore: un’iniziativa il cui risultato si vedrà fra qualche tempo.